研究人员发现了一个新的多平台后门,该后门感染了Windows和Linux系统,使攻击者可以在受感染的计算机上运行恶意代码和二进制文件。

Intezer安全研究员Ignacio Sanmillan发现,这种威胁名为ACBackdoor的恶意软件是由一个威胁小组开发的,该威胁组织具有基于Linux变体的更高复杂性为Linux平台开发恶意工具的经验。

“ ACBackdoor提供了外壳命令的任意执行,任意二进制执行,持久性和更新功能,” Intezer研究人员发现。

感染媒介和移植的恶意软件

两种变体共享相同的命令和控制(C2)服务器,但是它们用来感染受害者的感染媒介却不同:在Fallout Exploit Kit的帮助下,Windows版本通过恶意广告被推送,而Linux负载通过未知的投放系统。

研究人员nao_sec ?于9月分析了此漏洞攻击工具包的最新版本,针对的漏洞为 ?CVE-2018-15982 ?(Flash Player)和 ?CVE-2018-8174 ?(Microsoft Internet Explorer VBScript Engine)漏洞,可通过以下方式感染由攻击者控制的网站的访问者:恶意软件。

幸运的是,“就Windows恶意软件而言,此恶意软件的Windows变体并不代表复杂的威胁,” ?Sanmillan说。

ACBackdoor的Windows版本似乎也从Linux移植而来,这是因为研究人员发现它们共享多个Linux特定的字符串,例如属于Linux文件系统的路径或内核线程进程名称。

除通过未知媒介感染受害者外,在本文发表时,仅VirusTotal上的一个反恶意软件扫描引擎检测到Linux恶意二进制文件,而70个引擎中有37个检测到Windows恶意二进制文件。

尽管Linux二进制文件与Windows版本共享相似的控制流和逻辑,但Linux二进制文件也更加复杂并且具有额外的恶意功能。

报告指出:“ Linux植入程序的编写明显优于Windows植入程序,突出了持久性机制的实现以及不同的后门命令以及Windows版本未提供的其他功能,例如独立的进程创建和进程重命名。”

后门恶意功能

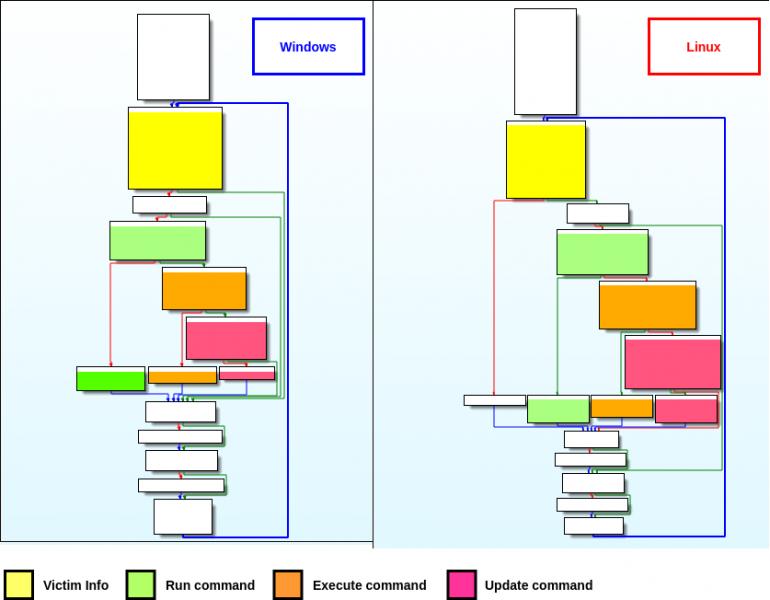

感染受害者的计算机后,该恶意软件将开始使用平台专用工具来收集系统信息,包括其体系结构和MAC地址,以及Windows上的Windows API函数和通常用于打印系统信息的UNIX程序。

完成信息收集任务后,ACBackdoor将在Windows上添加一个注册表项,并在Linux上创建几个符号链接以及一个initrd脚本,以获取持久性并在系统启动时自动启动。

后门程序还将尝试伪装成Microsoft Windows Defender防恶意软件和反间谍软件实用程序MsMpEng.exe进程,而在Linux上它将伪装成Ubuntu UpdateNotifier实用程序,并将其进程重命名为 ?[kworker / u8:7-ev],一个Linux内核线程。

为了与其C2服务器进行通信,这两种恶意软件变种都使用安全超文本传输协议(HTTPS)作为通信通道,并将所有收集的信息作为BASE64编码的有效负载进行发送。

ACBackdoor可以从C2服务器接收信息,运行,执行和更新命令,从而使其操作员可以运行Shell命令,执行二进制文件并更新受感染系统上的恶意软件。

Sanmillan总结说:“由于在此后门上没有记录可归因的信息,因此某些已知的基于Linux的威胁组有可能更新其工具集。”