WordPress网站一直是高度活跃的恶意活动的目标,该活动通过名为WP-VCD的恶意软件感染它们,该恶意软件隐藏在视线中,并迅速传播到整个网站。

其背后的一群黑客还确保,一旦设法破坏站点,他们的恶意有效载荷也很难被清除。更糟糕的是,该恶意软件还设计为通过托管服务器进行扫描,并感染其找到的任何其他WordPress网站。

WP-VCD受到最近影响WordPress网站的最活跃的恶意活动的传播,Wordfence威胁情报团队对其进行了更仔细的研究,将“个别WP-VCD恶意软件样本与新的感染率比其他任何WordPress高”自2019年8月以来就是恶意软件。”

该恶意软件还“最近几个月每周安装在比其他任何恶意软件都要多的新站点上”,并且“该活动没有迹象表明运行速度放慢”。

考虑到该恶意软件已经运行了两年多,这是非常了不起的,第一例公开报告的WP-VCD感染病例可追溯到2017年2月,并且用户报告了感染并寻求有关如何清除的建议。的它们WordPress支持论坛[ 1,2,3,4,5 ],并在互联网上的不同等地。[ 1,2,3 ]

盗版插件和受侵害的网站用于分发

威胁参与者通常利用CMS安全漏洞影响WordPress平台来渗透网站并注入恶意代码,而对于WP-VCD,网站管理员是将感染传播到他们的网站的人。

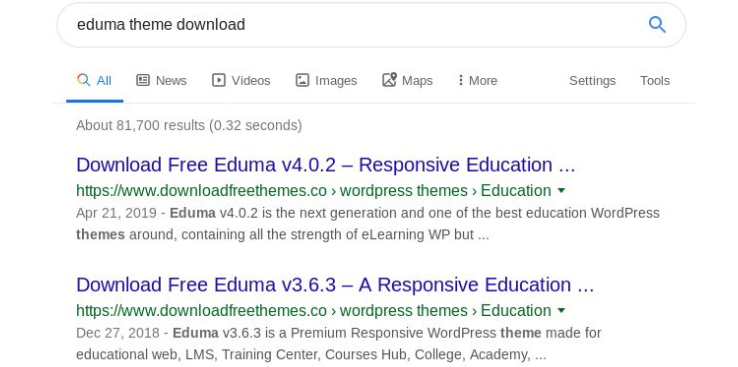

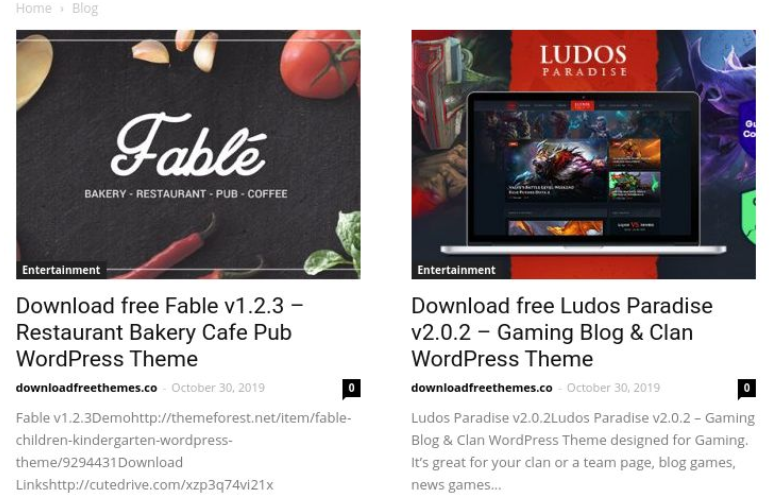

发生这种情况的原因是,该恶意软件是使用WordPress主题的盗版(也称为null)副本散布的,这些WordPress主题和插件当前已通过大型恶意网站网络分发。这些通常会出现在Google搜索结果的前几个结果中,并将WordPress插件的合法来源推到页面的下方。

为了能够建立一个有效的分发平台来推广其恶意软件充斥的网站,WP-VCD的运营商通过黑帽SEO技巧(例如在受害网站内进行反向链接和关键字注入)来利用广泛的病毒式营销。

Wordfence发现:“此功能为广告系列的病毒式营销循环提供了动力。站点所有者由于其较高的搜索引擎可见性而找到了一个无效的主题,然后将其安装在其站点上,” Wordfence发现。

他们清零内容分发网络使用下载freethemes [.]下载作为中央下载服务器使该集团通过所有恶意软件的网站发货传播恶意软件的版本相同。

根据Wordfence的建议,WordPress网站所有者和网站管理员可以很容易地防止WP-VCD感染,建议他们不要安装空主题和插件。此外,“如果您已雇用开发人员来构建新的WordPress网站,请确保他们负责任地采购其所有内容。”

Wordfence还为 已感染网站的所有者提供了 ?网站清理指南,以及有关如何保护WordPress网站 ?以防止将来受到攻击的详细过程。

WP-VCD感染和货币化

“ WP-VCD恶意软件在该站点上传播,并且如果存在于同一托管环境中,则可能传播得更多,并向所有这些反向链接注入反向链接。这些反向链接进一步推动了被感染无效主题的流量,并且这种循环还在继续。”

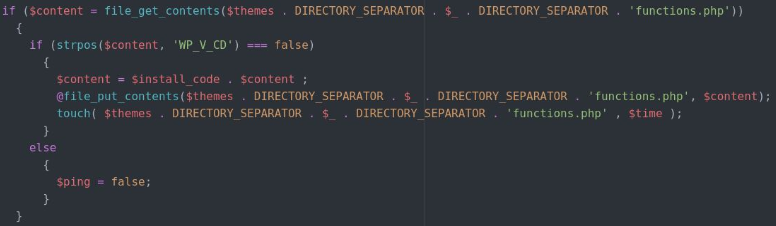

一旦在WordPress网站上激活了盗版主题或插件,恶意软件将执行部署程序脚本,该脚本将后门插入所有已安装的主题文件中,并重置时间戳以使其与注入过程中的值匹配,从而避免检测。

后门“可以同时通过入站和出站请求接收指令,从而使其活动更加难以跟踪”,并且允许操作员将恶意代码部署到所有受感染的站点,以“根据需要激活恶意注入或操纵其站点的搜索引擎结果,然后只需从服务器中删除代码即可将其从整个网络中删除。”

WP-VCD组使用受感染的WordPress网站网络进行病毒式营销,从而使他们能够迅速获得广告收入。

如果来自虹吸广告收入的资金枯竭,他们可以很容易地重新打开黑帽SEO机器,并在Google SERP中增强其恶意软件分发站点,以重定向搜索引擎流量,从而导致更多受害者被感染。

恶意软件部署程序脚本还负责回电到命令和控制(C2)服务器,并向攻击者发送受感染站点的地址和后门的硬编码密码。Wordfence在监视最新感染的同时检测了一百多个WP-VCD C2域。

一旦完全破坏了站点,部署人员还将负责从网站站长安装的空插件或主题中删除恶意代码。

Wordfence威胁分析师Mikey Veenstra发现:“在幕后,广泛的命令和控制(C2)基础结构以及自我修复感染使攻击者能够在这些受感染的站点上保持立足之地。”

Wordfence的 ?WP末尾提供了有关该恶意软件的内部运作方式的更多详细信息以及完整的指标(IOC)列表,其中包括活动中使用的空内容分发站点,C2域,黑帽SEO域和推进器广告域。-VCD:您在自己的网站上安装的恶意软件白皮书。