Google宣布,随着Google Chrome 77的发布,Site Isolation已引入Android,并且桌面用户在启用此功能后会获得更多保护。

在后 ?崩溃和幽灵 ?推测执行漏洞被披露,谷歌快速跟踪称为安全功能隔离网站 ?于是有人在Chrome 67对于大多数用户启用。

启用后,“站点隔离”将导致您访问的每个网站都被加载到其自己的进程中,该进程将进一步沙盒化以限制该进程可以访问的资源和功能。通过以这种方式隔离站点,它可以防止恶意网站利用推测性执行漏洞来访问加载在其他浏览器选项卡中的数据。

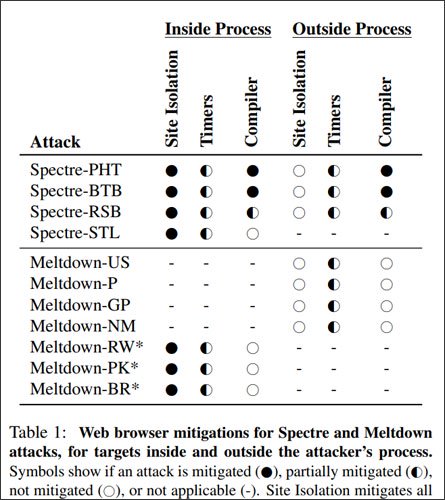

在下面的图片摘自Google的“ 网站隔离:浏览器中的 ?网站的流程分离”中 ?,您可以看到“网站隔离”在缓解已知的Meltdown和Spectre漏洞方面非常有效。

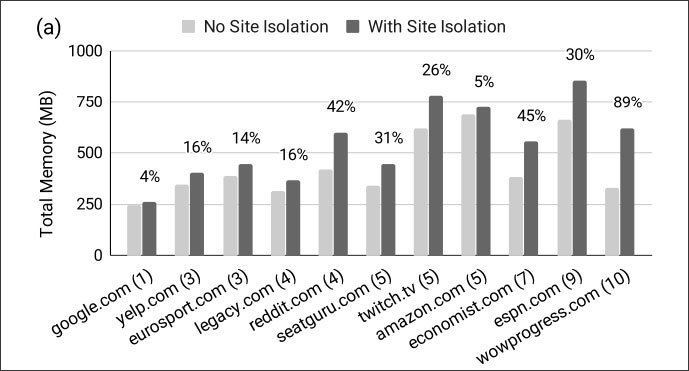

不幸的是,所有美好的事物都是有代价的。启用站点隔离后,将启动更多进程并使用更多内存。从下图可以看到,这导致某些站点的内存利用率大大提高。

但是,这是安全性和资源利用之间的一个有价值的折衷。

Android获得简化的网站隔离

当发布适用于Android的Chrome 77时,Google悄悄地采用了网站隔离功能,以进一步保护移动用户。

与桌面实施不同,Android上的“网站隔离”将仅保护您使用密码登录的网站。这是为了减少移动设备上的资源利用率,该移动设备的内存和CPU处理能力低于台式计算机。

谷歌今天在一篇新博客中说:“我们希望确保站点隔离不会对像Android这样的资源受限环境中的用户体验产生不利影响。”

“这就是为什么与我们隔离所有网站的台式机平台不同,Android上的Chrome浏览器使用了一种更窄的网站隔离形式,可以保护更少的网站以保持较低的开销。更具体地说,仅针对用户登录的高价值网站才启用网站隔离输入密码。”

当Chrome 77检测到正在向网站输入密码时,它将启用该网站上由密码触发的网站隔离功能。它还利用众包网站列表,已知移动用户经常输入密码,并为这些网站启用功能。

目前,有99%的运行Android且内存超过2GB的用户启用了此功能,其中有1%的用户保留用于监视该功能并提高性能。Google希望将来增加更多设备。

对于希望完全保护站点隔离以便在每个站点上都启用该功能的用户,他们可以启用chrome:// flags /#enable-site-per-process标志,但应该期望Chrome在移动设备上利用更多的资源。

Google表示,他们计划扩展移动网站隔离功能,以允许用户指定其他希望启用该功能的网站,即使他们没有登录该网站。

适用于台式机的Chrome 77获得其他保护

与Android上的Chrome不同,谷歌浏览器一直在默认情况下启用从Chrome 67开始的所有网站的网站隔离。

借助Chrome 77,台式机用户获得了更好的保护,因为“站点隔离”现在可以保护用户免受渲染器进程的损害。这些过程负责选项卡中发生的事情,例如将HTML,CSS和java script转换为网页并显示。

不幸的是,它们也是内存损坏错误的目标,这些错误可能导致攻击者在另一个选项卡中运行代码。通过这种新的网站隔离措施,Google可以防止此类恶意活动的发生。

“举个例子,假设一个攻击者发现,并在Chrome的渲染引擎,眨眼利用的内存破坏漏洞,该漏洞可能允许他们到沙箱渲染器进程中运行任意的本地代码,不再在闪烁。但是,Chrome的安全检查约束浏览器进程知道渲染器进程专用于哪个站点,因此它可以限制整个进程允许接收哪些cookie,密码和站点数据。这使攻击者更难以窃取跨站点数据。”

借助Chrome 77和附加的渲染器进程保护,站点隔离通过限制对浏览器使用的数据的访问来保护用户免受各种威胁。

其中包括以下保护,其中大多数已添加到Chrome 73中。

身份验证:Cookie和存储的密码只能由锁定到相应站点的进程访问。此保护已在Chrome 73中添加。

网络数据:站点隔离使用跨域读取阻止来过滤流程中的敏感资源类型(例如,HTML,XML,Microsoft Office,Open Office,JSON,PDF),即使该流程试图就其相关内容躺在Chrome的网络堆栈中起源。标有Cross-Origin-Resource-Policy标头的资源也受到保护。

存储的数据和权限:渲染器进程只能基于进程的站点锁定来访问存储的数据(例如localStorage)或权限(例如麦克风)。

跨域消息传递:Chrome的浏览器进程可以验证postMessage和BroadcastChannel消息的来源,从而防止渲染器进程谎报消息的发送者。

Google希望以后再为Android提供这些额外的保护。

除了当前的保护措施外,Google还将在未来进一步保护CSRF防御措施,更多类型的数据,并迁移现有扩展名,以使它们不具有广泛的跨站点访问权限。

增加了站点隔离漏洞的漏洞赏金

在有限的时间内,Google还将增加与网站隔离相关的错误的赏金奖励。

有资格获得奖励的范围内错误包括:

导致Web上的两个或多个跨站点文档在同一过程中提交的错误。即强制执行站点前隔离行为。

导致跨站点数据泄漏的错误,即使该错误假定渲染器已损坏。受站点隔离保护的数据示例:cookie,保存的密码,localStorage,IndexedDB,CORB ?或 ?CORP覆盖的HTTP资源 ?。