微软宣布增加新的Windows Server 2019功能,该功能将使管理员能够通过证书绑定阻止旧版本来实施传输层安全(TLS)版本。

微软表示:``从KB4490481开始,Windows Server 2019现在允许您阻止较弱的TLS版本与您指定的单个证书一起使用。''

“我们称此功能为'Disable Legacy TLS'(禁用旧版TLS),它可以在您选择的任何证书上有效地实施TLS版本和密码套件最低要求。”

从KB4490481开始,Windows Server 2019现在允许您阻止弱TLS版本与指定的单个证书一起使用。这项新的“禁用旧版TLS”功能可帮助您更轻松地过渡到TLS 1.2+世界https://t.co/SltLmQ71ct

— Microsoft安全情报(@MsftSecIntel),2019年9月30日

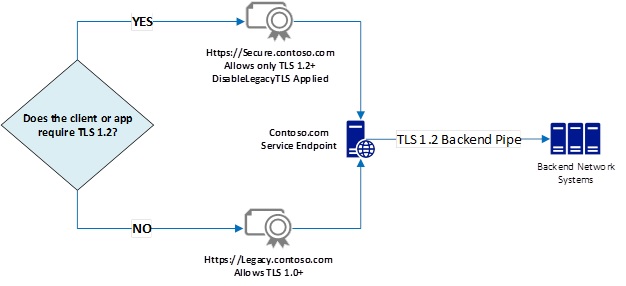

在停用传统TLS 功能使得局部交付的服务或从网上资源,提供“端点的两个不同的分组在相同的硬件”,即一个只允许TLS 1.2+交通和另一个旨在也支持传统的TLS 1.0交通。

虽然以前执行特定的TLS版本需要额外的硬件,并且它们需要基于系统范围的基于注册表的配置,但是新的更改是在HTTP.sys中实现的,并将允许在证书的帮助下进行TLS感知的流量路由。

Windows Server 2019中新的基于证书的TLS版本绑定使管理员可以满足已经转为每天使用TLS 1.2+的客户组的需求以及仍在努力从较弱的实现进行迁移的客户群体的需求,例如作为TLS 1.0,所有这些都无需投资“两个物理上分开的主机来处理所有流量并提供TLS版本实施”。

Microsoft过去对其他各种产品进行了更改,以确保客户能够更轻松地过渡到TLS 1.2+:

?通过向较旧的操作系统添加TLS 1.2支持;?通过在IIS中提供新的日志记录格式来检测客户端对TLS的弱使用,以及?提供消除TLS 1.0依赖性的最新技术指南。Redmond还提供了新的Windows Server 2019 Disable Legacy TLS 功能的部署指南 ?,允许管理员通过Internet Information Services(IIS)服务器UI,PowerShell命令或C ++ HTTP.sys API启用它,如本支持中所述文章。

启用“ 禁用旧版TLS”功能时,将强制执行以下限制:

?禁用SSL2,SSL3,TLS1.0和TLS1.1协议。?禁用加密密码DES,3DES和RC4(因此仅使用AES)。?禁用具有CBC链接模式的加密密码AES(因此仅使用AES GCM)。?禁用RSA密钥交换。?禁用密钥大小小于2048的DH密钥交换。?禁用密钥大小小于224的ECDH密钥交换。微软此前在与Google,Apple和Mozilla的协调公告中表示,他们将从2020年上半年开始淘汰TLS 1.0和TLS 1.1安全通信协议。

TLS是一种用于加密网站与Web浏览器之间的通信通道的协议,其原始TLS 1.0规范和TLS 1.1后续版本已使用了大约20年。

但是,浏览器现在正在切换到更安全的TLS 1.2和TLS 1.3规范,这些规范还支持更新的协议,例如HTTP / 2和HTTP / 3网络协议,这可以大大提高浏览速度。