微软后卫ATP研究团队的研究人员发现了一个无文件恶意软件活动,攻击者利用这个活动将滥用Astaroth Trojan的信息丢入受感染计算机的内存中。

Astaroth特洛伊木马和信息窃取程序是一种恶意软件,它能够使用密钥记录器模块,操作系统调用拦截和剪贴板监视来窃取敏感信息,例如来自其受害者的用户凭证。

Astaroth也因滥用生活在陆地的二进制文件(LOLbins)而闻名,例如Windows Management Instrumentation命令行(WMIC)的命令行界面,以便在后台秘密下载和安装恶意软件有效负载。

我们最近在一个复杂的攻击链中发现了一个完全“生活在陆地上”的战役,该战斗链直接在内存中运行信息窃取后门#Astaroth。 了解#MicrosoftDefenderATP下一代保护如何打败#fileless攻击:https://t.co/c2G53Ll2kf

- ?Microsoft Security Intelligence(@MsftSecIntel),2019年7月8日

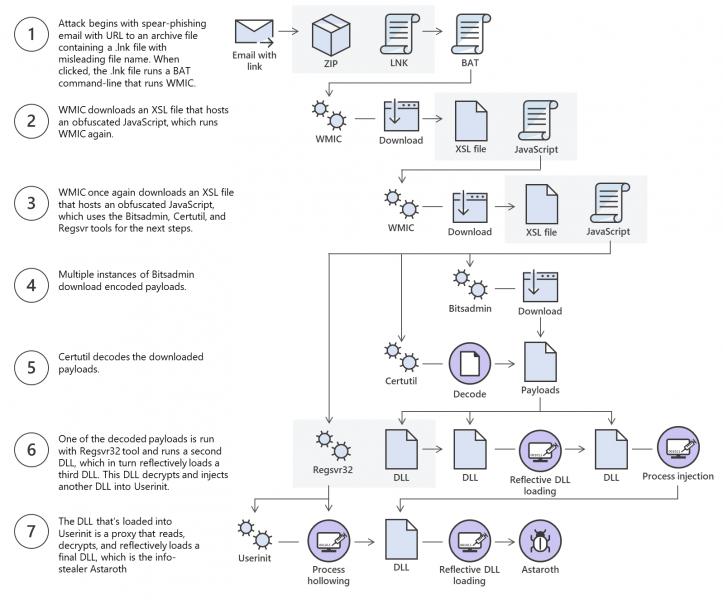

Microsoft Defender ATP研究团队发现的恶意软件活动使用了几种无生命技术和多阶段感染流程,该流程以包含恶意链接的鱼叉式网络钓鱼邮件开始,该恶意链接将潜在受害者引向LNK文件。

双击后,“LNK文件使用”/ Format“参数执行WMIC工具,允许下载和执行java script代码.java script代码通过滥用Bitsadmin工具来下载有效负载。”

在后台下载的恶意有效负载都是Base64编码的,并使用四个DLL形式的合法Certutil工具在受感染的系统上进行解码,这些DLL将在Regsvr32工具的帮助下加载。

随后加载的DLL文件将在内存中加载第二个DLL,该DLL将反射加载第三个DLL,用于解密并将另一个DLL注入Userinit。第四个DLL充当代理,它将使用进程挖空反射性地将第五个DLL加载到内存中。

这个第五个也是最后一个DLL文件是最终的Astaroth infostealer木马恶意软件有效负载,它将从受害者收集和泄露各种类型的敏感信息到攻击者控制的命令和控制(C2)服务器。

“有趣的是,在攻击链期间,任何文件运行都不是系统工具。这种技术被称为生活在陆地上:使用目标系统上已经存在的合法工具伪装成常规活动,” 研究人员补充道。

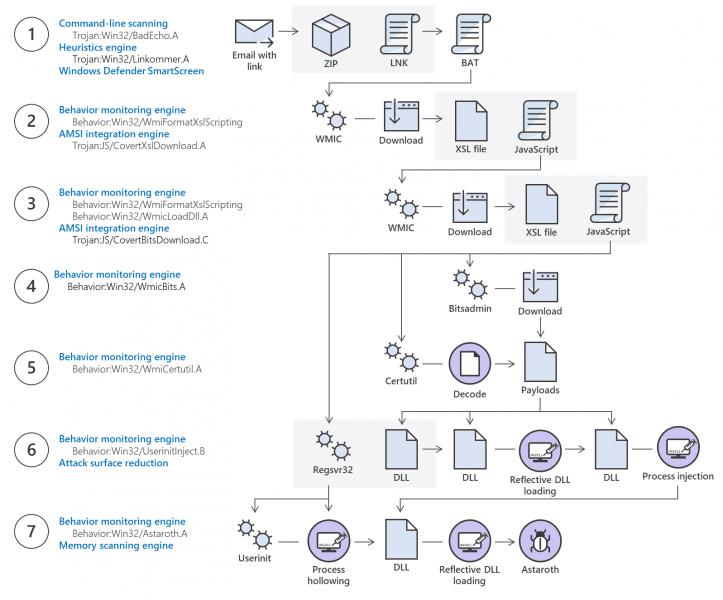

微软的研究人员仅在他们的报告中描述了恶意软件攻击的初始阶段和执行阶段,因为他们只专注于微软后卫ATP如何检测和阻止特洛伊木马感染。

Microsoft Defender ATP用于阻止感染的防御功能和技术详细描述了逐步详细说明用于识别和防止受影响的Windows计算机上的Astaroth感染的解决方案。

Microsoft Defender ATP研究小组还列举了在每个感染阶段使用Astaroth无文件恶意软件攻击所使用的技术,以及用于在受感染系统上秘密传播感染的Windows工具。

正如微软后卫ATP研究公司的Andrea Lelli总结的那样,“滥用无文件技术并不会使恶意软件超出安全软件的范围或可见性。相反,一些无文件技术可能会如此不寻常和异常,以至于它们会立即引起对恶意软件的注意, 就像一袋钱自己移动一样。“

早在二月份,Cybereason在利用安全和反恶意软件解决方案,以及生活在陆地的技术和滥用生活在陆地的二进制文件(LOLbins)来窃取欧洲和 巴西目标。