Sodinokibi勒索软件希望通过利用Windows 7到10和Server版本中存在的Win32k组件中的漏洞来增加其在受害计算机上的权限。

4月开始利用Oracle WebLogic中的关键漏洞时,文件加密恶意软件成为人们关注的焦点。

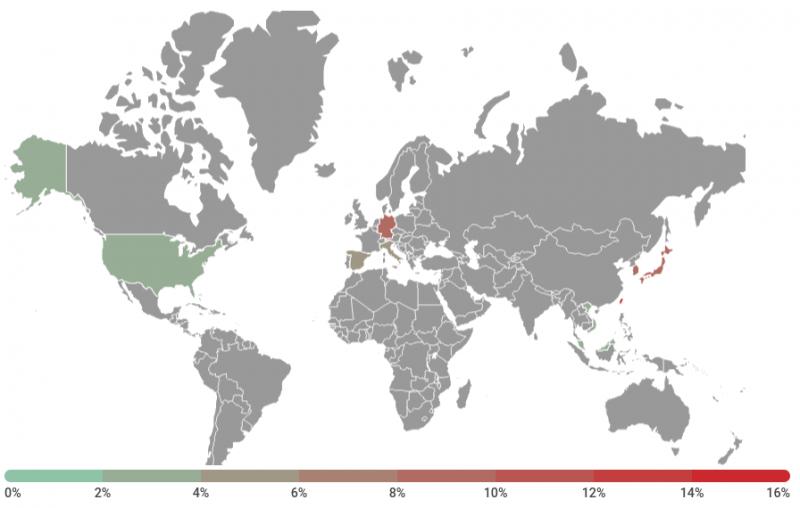

全球传播

Sodinokibi,a.k.a.REvil也利用CVE-2018-8453,安全研究人员发现,卡巴斯基发现并报告了一个漏洞,微软于2018年10月修补了该漏洞。

卡巴斯基使用Sodin这个名称来指代这种勒索软件和遥测数据显示全球小区域的检测,其中大部分记录在亚太地区:台湾(17.56%),香港和韩国(8.78%))。

检测到Sodinokibi的其他国家是日本(8.05%),德国(8.05%),意大利(5.12%),西班牙(4.88%),越南(2.93),美国(2.44%)和马来西亚(2.20%)。

在周三的技术分析中,卡巴斯基详细介绍了恶意软件如何实现SYSTEM权限并描述其运行方式。

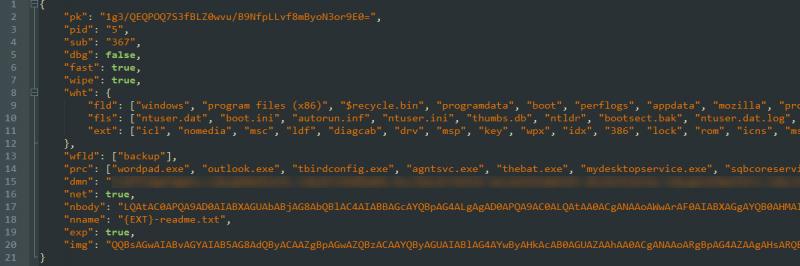

“在每个Sodin示例的主体中以加密形式存储的是一个配置块,其中包含特洛伊木马工作所需的设置和数据。”

配置代码包括公钥的字段,活动和分发者的ID号,覆盖数据,不应加密的文件扩展名,应该杀死的进程名称,命令和控制服务器地址,勒索注释模板和 一个用于使用漏洞获取机器上的更高权限。

私钥的两个单独加密

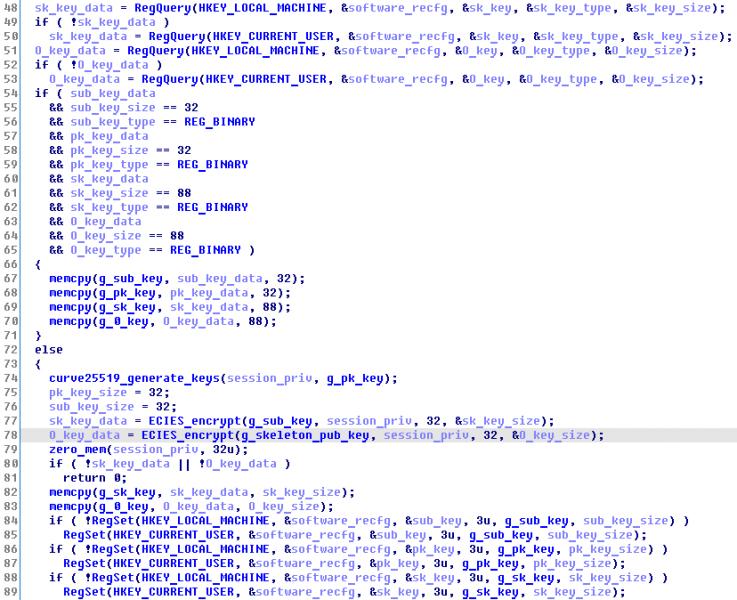

卡巴斯基分析的Sodinokibi样本使用混合方案来加密数据,这意味着它对文件应用对称加密(Salsa20),对密钥应用椭圆曲线非对称加密。

研究人员发现,勒索软件在注册表中存储了加密数据的公钥和用于解密文件的私钥。

“启动时,特洛伊木马生成一对新的椭圆曲线会话密钥;该对的公钥以名称pk_key保存在注册表中,而私钥使用ECIES算法使用sub_key密钥加密并存储在 名称为sk_key的注册表。“

研究人员注意到的一个特点是私钥也用第二个公钥加密,该公钥在恶意软件中编码; 结果也保存在注册表中。

恶意软件作者可能是故意这样做的,因此他们也可以解密数据,而不仅仅是传播Sodinokibi的运营商。 如果经销商消失,或者是获得更大利润的方法,这可能是一种预防措施。

加密文件后,Sodinokibi会为它感染的每台计算机附加一个不同的随机扩展名。 密钥和扩展都需要在网络犯罪分子设置的网站上输入,专门用于向受害者展示他们为了获取文件需要支付多少费用。

恶意软件区分目标并在具有特定国家特定键盘布局的计算机上终止:俄罗斯,乌克兰,白俄罗斯,塔吉克斯坦,亚美尼亚,阿塞拜疆,格鲁吉亚,哈萨克斯坦,吉尔吉斯斯坦,土库曼斯坦,摩尔多瓦,乌兹别克斯坦和叙利亚。