奇虎360网络安全研究实验室的研究人员发现了一种基于Lua的后门恶意软件,它能够同时针对Linux和Windows用户,同时通过HTTPS(DoH)上的DNS保护其通信渠道。

通过使用DoH封装命令和控制服务器,受感染的计算机以及HTTPS请求中的攻击者控制的服务器之间的通信通道,被称为Godlua的恶意软件设法阻止研究人员分析其流量。

Godlua的主要功能似乎是DDoS机器人的功能,当它的主人发起针对liuxiaobei[.]com域的HTTP洪水攻击时,已经看到它正在行动中,正如奇虎360研究人员观察到的那样。

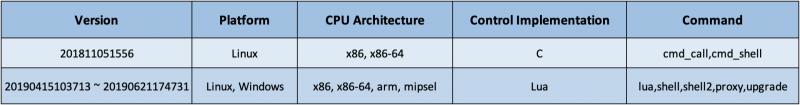

到目前为止,已找到Godlua后门的两个样本,其中一个仅针对Linux机箱(版本201811051556),而另一个也能够感染Windows计算机,具有更多内置命令,并支持更多CPU架构(版本) 20190415103713~2019062117473)

虽然Godlua版本201811051556目前尚未更新,但第二个样本正在由其开发人员积极更新,这可能是其额外功能和多平台支持背后的原因。

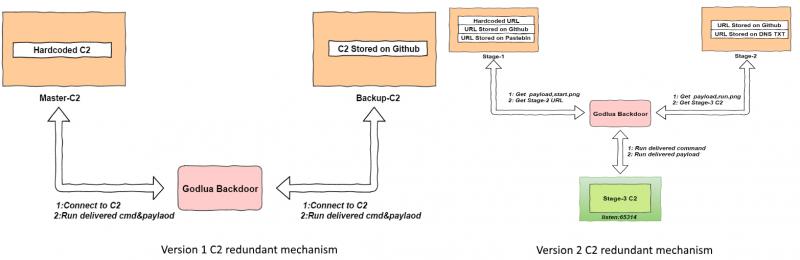

仅关注Linux平台的版本只能从其命令和控制(C2)服务器接收两种类型的指令,允许攻击者运行自定义文件并执行Linux命令。

第二个变体支持五个C2命令,它“在执行时下载许多Lua脚本,脚本可以分为三类:执行,辅助和攻击。”

尽管使用Confluence漏洞利用CVE-2019-3396发现许多Linux机器已被感染Godlua后门,但奇虎360研究人员仍在寻找其他感染媒介。

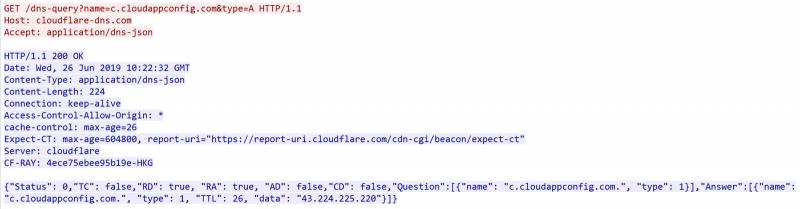

通过HTTPS的DNS用于保护C2流量

虽然很新,但DoH协议是2018年10月提出的标准,已经有相当长的公开DNS服务器列表以及Google Chrome和Mozilla Firefox等网络浏览器支持。

DoH通过将它们包含在HTTPS通信通道中来增加DNS查询的隐私,这有效地阻止了客户端和DNS服务器之间的第三方进行的窃听和DNS数据操作。

通过滥用DoH协议,Godlua恶意软件隐藏了在感染过程的后期阶段使用的C2服务器的URL,从而窥探它从第一阶段收集的域的DNS TXT记录中获取的URL。

根据Cisco Talos威胁研究员Nick Biasini的说法,Godlua是第一个利用DNS over HTTPS协议隐藏部分C2基础设施的分析师和反恶意软件分析工具的恶意软件。

有关该恶意软件如何与其C2基础设施和妥协指标(IOC)进行通信的更多详细信息,由Qihoo 360的研究团队在其Godlua后门分析中提供。