针对Android设备的新勒索软件系列通过向包含已感染目标的整个联系人列表发送包含恶意链接的短信,传播给其他受害者。

ESET研究团队将恶意软件称为Android / Filecoder.C(FileCoder),该团队发现它目前针对的是运行Android 5.1或更高版本的设备。

ESET的研究人员发现,“由于广告系列的执行和加密实施的目标明确和缺陷,这种新的勒索软件的影响是有限的。”

“在勒索软件发出这批恶意短信之后,它会加密设备上的大多数用户文件并请求勒索。由于加密有缺陷,可以在没有攻击者任何帮助的情况下解密受影响的文件,”ESET补充道。

尽管如此,如果勒索软件的开发人员设法修复他们的“产品”,许多Android用户可能会暴露于非常危险且可能具有高度破坏性的恶意软件中。

勒索软件短信感染矢量

FileCoder在7月12日的一次活动中首次被ESET看到,攻击者通过在Reddit和XDA Developers移动软件开发社区上发布的帖子分发他们的恶意负载。

虽然XDA在收到通知后删除了恶意帖子,但是在ESET恶意软件研究员Lukas Stefanko ?发布FileCoder恶意软件分析时,Reddit线程仍在运行。

FileCoder的开发人员使用两台服务器来分发勒索软件,恶意有效负载从发送到受害者的整个联系人列表的恶意短信以及Reddit和XDA的论坛帖子中链接。

勒索软件样本还借助QR码链接,这将使移动用户更快地在其设备上获取恶意APK并将其安装在他们的设备上。

作为诱使潜在受害者在其设备上安装受感染的Android应用程序的诱饵,FileCoder的操作员会说该应用程序“据称使用潜在受害者的照片”。

然而,Reddit和XDA论坛发布了“推广”恶意应用程序作为免费的性模拟器在线游戏,这也应该降低潜在目标的防范,足以让他们下载并安装勒索软件的应用程序在他们的设备上。

正如BleepingComputer在分析FileCoder示例时发现的那样,当安装在受害者的Android设备上时,恶意软件将请求以下权限:

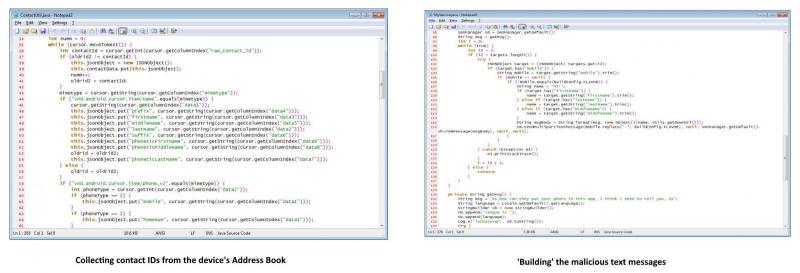

android.permission.SET_WALLPAPERandroid.permission.WRITE_EXTERNAL_STORAGEandroid.permission.READ_EXTERNAL_STORAGEandroid.permission.READ_CONTACTSandroid.permission.RECEIVE_BOOT_COMPLETEDandroid.permission.SEND_SMSandroid.permission.INTERNET“为了最大限度地扩大其覆盖范围,勒索软件具有42种语言版本的消息模板[...]。在发送消息之前,它选择适合受害者设备语言设置的版本。为了个性化这些消息,恶意软件会预先设置联系人的给他们起个名字,“ESET找到了。

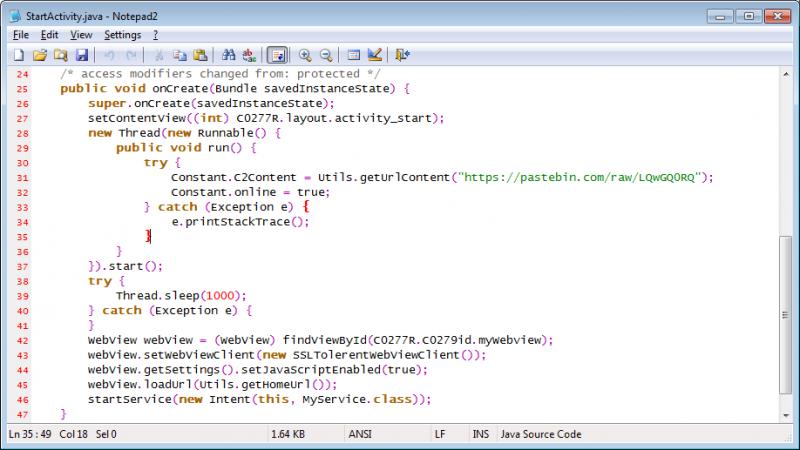

FileCoder勒索软件向其受害者询问比特币勒索软件,其中比特币地址和命令与控制(C2)服务器在恶意软件的源代码中被硬编码,但可以选择通过Pastebin服务发送新地址。

FileCoder将通过SMS传播到受害者的联系人列表,然后开始加密设备存储上可以访问的所有文件夹上的文件,将.seven扩展名附加到原始文件名 - 系统文件将被跳过。

“如果文件扩展名是”.zip“或”.rar“,文件大小超过51,200 KB / 50 MB,”。jpeg“,”.jpg“和”.png“文件,勒索软件也会保留未加密的文件文件大小小于150 KB,“添加ESET。

恶意软件将加密奇怪的Android特定文件类型组合以及不相关文档类型的奇怪组合,ESET研究团队得出结论:“该列表已经从臭名昭着的WannaCryptor aka WannaCry勒索软件中复制而来”。

FileCoder C2服务器仍处于活动状态

在所有文件被恶意软件锁定后,它将显示赎金票据,详细说明加密文件的数量以及受害者必须支付解密密钥成本的时间 - 赎金金额介于94美元和188美元之间。

虽然赎金说明如果三天内未支付赎金,数据将会丢失,“勒索软件的代码中没有任何内容可以支持72小时后受影响的数据将丢失的说法。”

与大多数其他Android勒索软件不同,FileCoder不会锁定受害者的屏幕并允许他们继续使用他们的设备,这取决于其目标是否希望尽快解密他们的文件。

FileCoder使用新的AES密钥为其锁定的每个文件加密文件,使用一对公钥和私钥,后者在RSA算法的帮助下加密。

但是,由于勒索软件的开发人员已经硬编码了恶意软件代码中用于加密私钥的值,受害者可以在不支付赎金的情况下解密他们的数据。

“所需要的只是勒索软件提供的UserID [..],以及勒索软件的APK文件,以防其作者更改硬编码的密钥值,”ESET研究人员发现。

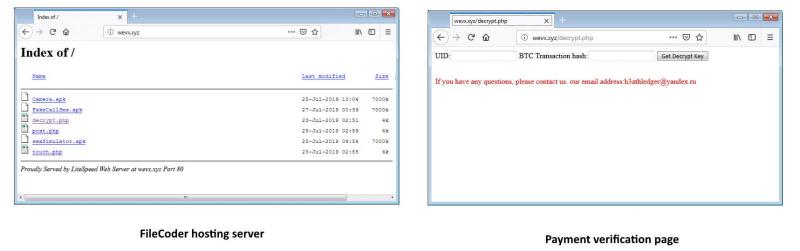

在发布这个故事时,FileCoder作者使用的服务器仍然在线,赎金支付验证页面也可以通过恶意软件C2服务器上托管的文件之一获得。

有关Android / Filecoder.C勒索软件内部工作的更多详细信息,以及包括恶意软件样本哈希(包括广告系列中使用的比特币地址)的妥协指标(IOC)列表,可在Stefanko的Filecoder恶意软件分析结束时获得。