超过40万台物联网设备的僵尸网络对娱乐业中公司的流媒体应用程序进行了为期13天的分布式拒绝服务(DDoS)攻击。

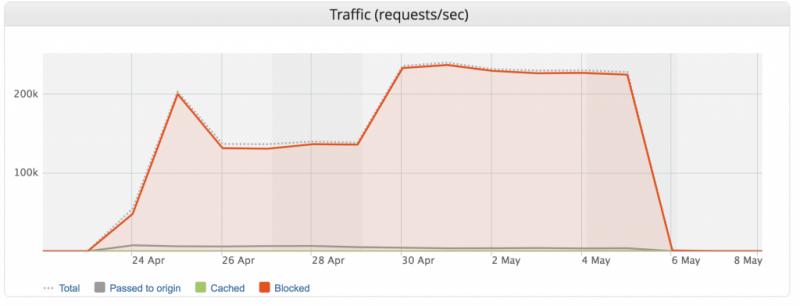

针对身份验证组件,攻击始于4月24日左右,并在其峰值时达到每秒多达292,000个请求(RPS),使其成为最大的第7层DDoS攻击之一。

它持续超过100,000个请求,并且对手在过去六天内保持了超过200,000个请求的流量。

第7层(应用层)DDoS攻击并不意味着耗尽互联网连接带宽,就像基于卷的攻击(例如UDP,ICMP泛洪)或系统资源(SYN泛洪)一样。由于目标是一个应用程序,目的是使用服务器崩溃的许多GET / POST请求命中它。

DDoS缓解公司Imperva在整个攻击期间运行该服务,观察来自402,000个不同IP地址的请求。

该公司在今天的一份报告中称,大多数攻击设备都位于巴西,并指出这是它处理的最大的第7层DDoS攻击。

过去曾观察到高达300,000 RPS的峰值。2017年,俄罗斯报纸Meduza的网站成为DDoS攻击的目标,其 请求高于Imperva观察到的数量。

由于攻击者还专注于服务的身份验证组件,因此Imperva处理的事件的目的仍然不明确。僵尸网络的主要目标可能是通过强制登录来测试服务上的凭据。

但是,如果没有适当的缓解解决方案,那么大量的请求可能会导致拒绝服务的情况。

“攻击者使用合法的用户代理,与娱乐行业客户服务应用程序使用的用户代理相同,以掩盖他们的攻击。” - Imperva的Vitaly Simonovich

通过查看使用的端口,可以将此活动链接到物联网僵尸网络。Imperva发现发送请求的大多数设备都打开了端口7547和2000。

端口7547是用户驻地设备WAN管理协议(CWMP)的标准端口- 用于家庭路由器,调制解调器和其他CPE的自动配置和远程管理。

端口2000还链接到路由器,特别是MikroTik,因为它在这些设备上用于带宽测试服务器协议。

请求似乎是良性的

第7层DDoS攻击很难防御,因为应用程序旨在接受来自用户的请求并为其提供资源。

在这种情况下,攻击者还使用与服务应用程序相同的用户代理,并以身份验证组件为目标。

将恶意连接与僵尸网络区分开来变得更加困难,因为请求来自不同的系统并且用于合法操作。

此外,在这种情况下,蛮力保护不起作用,因为有这么多机器人可以尝试不同的凭证。当达到限制时,机器人可以休息然后恢复活动。

这种技术被命名为“ 低速和慢速 ”,因为对手需要更长的时间来实现其目标,但由于它模仿合法用户的活动,因此也更难防御。