7月初,Intezer Labs的研究人员发现了一种新的Linux恶意软件伪装成Gnome shell扩展,旨在监视毫无疑问的Linux桌面用户。

目前不被任何反恶意软件引擎的上VirusTotal检测后门植入物配成EvilGnome [ 1,2,3 ]和带有几个功能在Linux中恶意软件的菌株非常罕见。

“EvilGnome的功能包括桌面截图,文件窃取,允许从用户麦克风捕获录音以及下载和执行更多模块的能力,”Intezer研究人员发现。

“植入物包含未完成的键盘记录功能,注释,符号名称和编译元数据,通常不会出现在生产版本中。”

通过自解压档案感染

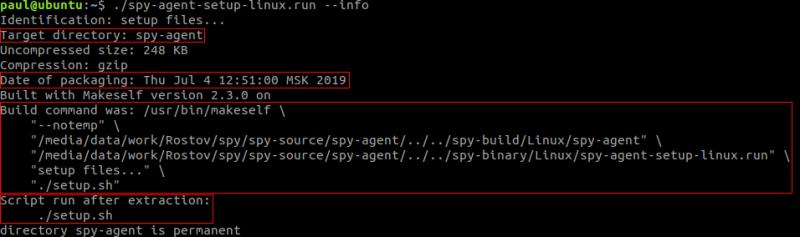

EvilGnome是在使用makeself shell脚本创建的自解压存档的帮助下提供的,其中包含在其标题中捆绑的恶意有效负载存档时生成的所有元数据,可能是错误的。

感染是在自执行有效负载的标头中留下的自动运行参数的帮助下自动进行的,该自动运行参数指示它启动setup.sh ,将恶意软件的间谍代理添加到 ??/ .cache / gnome-software / gnome- shell-extensions /文件夹,试图潜入受害者的系统伪装成Gnome shell扩展。

EvilGnome还会将一个gnome-shell-ext.sh shell脚本添加 ?到受损的Linux机器的crontab中,该脚本旨在检查间谍软件代理是否仍在运行的每一分钟。

gnome-shell-ext.sh在感染过程的最后阶段执行,导致gnome-shell-ext间谍软件代理也被启动。

EvilGnome的配置存储在rtp.dat文件中,该文件也捆绑在可自提取的有效负载存档中,它允许后门获取其命令和控制(C2)服务器的IP地址。

具有间谍软件功能的多个后门模块

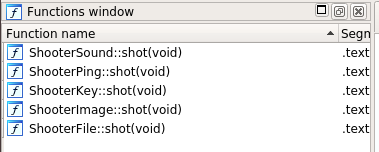

恶意软件带有五个模块,每个模块都设计为在一个单独的线程中运行,并且“对共享资源(例如配置)的访问受到互斥锁的保护。”

在分析EvilGnome后门植入物时,Intezer Labs发现了以下模块:

?ShooterAudio - 从用户的麦克风捕获音频并上传到C2 ?ShooterImage - 捕获屏幕截图并上传到C2 ?ShooterFile - 扫描文件系统以查找新创建的文件并将其上传到C2 ?ShooterPing - 从C2接收新命令,泄露数据,可以下载并执行新的有效负载?ShooterKey - 未实现和未使用,很可能是未完成的键盘记录模块

发送到恶意软件C2服务器和从恶意软件C2服务器发送的所有流量都由EvilGnome使用RC5对称分组密码加密和解密,并 使用相同的密钥借助RC5Simple 开源库的变体。

如果无法与他们的C2服务器通信,Intezer研究人员分析的恶意软件样本将他们的所有输出和被盗数据存储在受感染的 ??/ .cache / gnome-software / gnome-shell-extensions / tmp /文件夹中Linux盒子。

与俄罗斯Gamaredon集团的联系

根据Palo Alto Networks的42号威胁研究人员的说法,EvilGnome似乎与被称为Gamaredon Group的俄罗斯威胁组织有关,Gamaredon Group是一个已知至少自2013年以来一直活跃的高级持续威胁(APT)组织。

虽然最初Gamaredon Group主要依靠现成的工具,但在增加技术专长后,它已慢慢转向开发自定义恶意软件植入物。

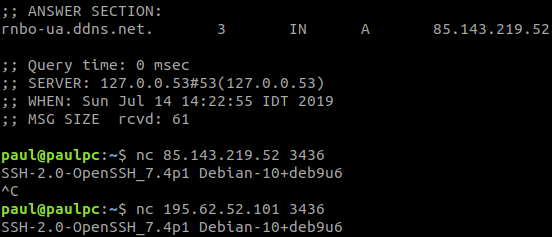

EvilGnome恶意软件开发人员和Gamaredon集团通过使用与Intezer研究人员发现的相同的托管服务提供商连接,以及EvilGnome使用连接到与俄罗斯威胁组相关的域的C2服务器。

两者还使用3436端口通过SSH连接到他们的C2服务器,“两个额外的服务器的域名类似于Gamaredon域的命名模式(使用.space TTLD和ddns)”,研究人员在EvilGnome的指导下找到C2主机提供商。

最后但并非最不重要的是,虽然Gamaredon Group并未开发或使用任何Linux恶意软件植入,但EvilGnome Linux后门使用的模块和技术,例如“SFX的使用,任务调度程序的持久性和信息窃取工具的部署” “匹配俄罗斯黑客组织使用的那些。

Intezer的研究团队在他们的EvilGnome分析结束时提供了一份妥协指标(IOC)列表,包括Linux后门植入与Gamaredon Group开发的其他工具共享的恶意软件样本哈希和IP地址/域。