甲骨文周二宣布了针对影响特定版本WebLogic Server的远程代码执行漏洞的补丁。 这个漏洞绕过了以前固定的漏洞,研究人员说它在攻击中被积极使用。

现在跟踪问题CVE-2019-2729,它通过Oracle WebLogic Server Web服务中的XMLDecoder进行反序列化。 这与4月修补的CVE-2019-2725相同,在过去的攻击中用于提供Sodinokibi勒索软件和加密货币矿工。 它也包含在最近发现的Echobot僵尸网络的漏洞包中。

旧问题回归

甲骨文警告称,CVE-2019-2729的严重程度得分为9.8(满分10分),“可以通过网络利用,而无需用户名和密码。” 受影响的WebLogic Server版本为10.3.6.0.0,12.1.3.0.0,12.2.1.3.0。

星期六,来自KnownSec的404团队的成员警告说,Oracle WebLogic中的早期反序列化问题已被绕过。 当时这是一个零日漏洞,研究人员称它“在野外积极使用”。 他们得出结论,它是CVE-2019-2725的旁路,具有相同的9.8临界严重性分数。

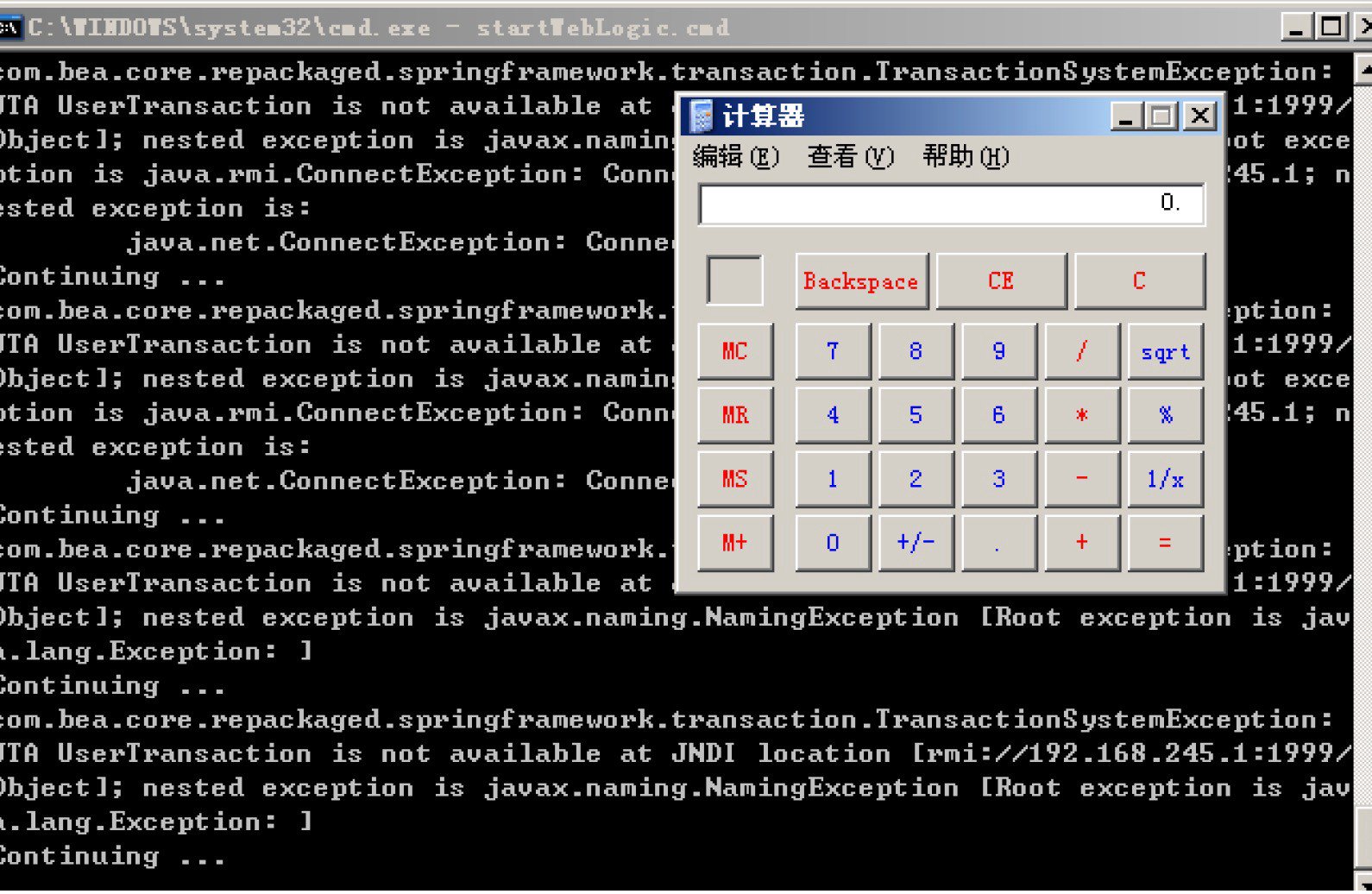

然后今天,发现了一个新的oracle webLogic反序列化RCE 0day漏洞,并且正在疯狂地使用。我们分析并重现了0day漏洞,该漏洞基于并绕过了CVE-2019-2725的补丁。

Oracle认为Badcode是Knownsec 404团队的成员,负责报告新的反序列化漏洞,以及其他九位安全研究人员。

补丁的临时解决方案

反序列化问题由Oracle WebLogic中的“wls9_async”和“wls-wsat”组件触发。

如果无法立即修补,研究人员会提出两种缓解方案:

1、删除“wls9_async_response.war”和“wls-wsat.war”然后重新启动WebLogic服务

2、对URL“/ _async / *”和“/ wls-wsat / *”的URL访问实施访问策略控制

在Oracle了解它们并发布紧急补丁时,这两个反序列化漏洞都被零天积极利用。它们以相同的方式工作,并利用它们导致相同的远程代码执行效果。不同之处在于,第一个影响所有版本的WebLogic Server,而第二个影响Oracle产品的特定版本。

根据ZoomEye搜索引擎的结果,2019年部署了大约42,000个Oracle WebLogic Server实例。在Shodan上进行的类似搜索显示,在线提供的服务器数量略多于2,300台。两家发动机达成一致意见的是,这些服务器主要存在于美国和中国。