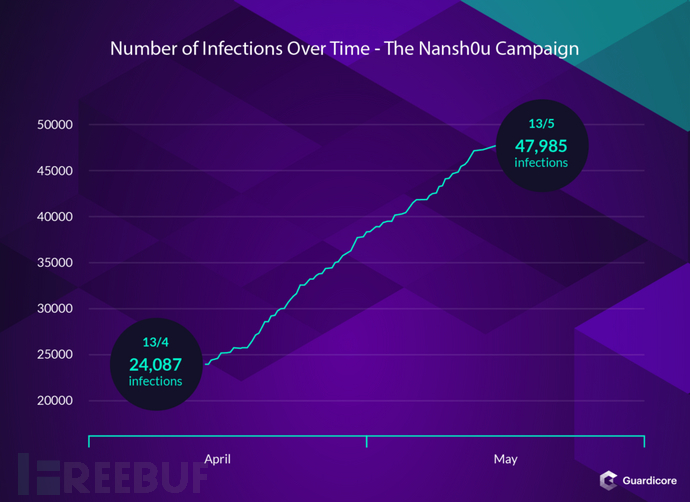

近日,Guardicore Labs团队称发现大量MS-SQL和PHPMyAdmin服务器遭到中国黑客的攻击并用于挖掘乌龟币(TurtleCoin),总数超过50000台,代号“Nansh0u”。

该活动于4月初被检测到,起始于2月26日,针对包括医疗、电信、媒体以及互联网等多个行业发动了攻击。受到攻击的服务器会被安装一个rootkit来防止恶意软件被终止。据Guardicore团队描述,每天新增的受害者超过700人,并且在调查过程中,共发现了20个版本的有效恶意载荷,并且每周还会至少创建一个新的有效载荷。

由于该行为的一些特点,Guardicore团队将某后主导者指向了中国:

该工具由基于中文的编程语言EPL编写;

部署此系列恶意广告的某些文件服务器都是中文的HFS;

服务器上许多日志文件和二进制文件都包含中文字符串,例如“结果-去重复”、“开始”等。

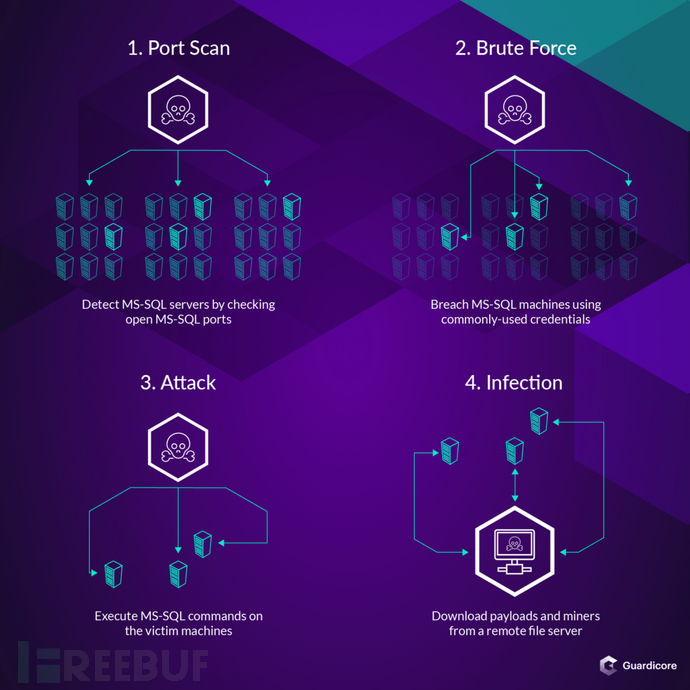

为了破坏Windows MS-SQL和PHPMyAdmin服务器,黑客使用了一系列工具,包括端口扫描程序、MS-SQL暴力破解工具和远程执行模块。

端口扫描程序可使攻击者通过检查默认的MS-SQL端口是否打开来找到对应服务器,并自动发送暴力破解工具。一旦服务器被破坏,攻击者便会通过脚本感染计算机,并执行一系列命令,随后自动下载恶意载荷并运行。

恶意载荷会利用已知的权限提升漏洞(CVE-2014-4113)来获取系统的管理员权限,取得权限之后便会下载恶意软件并自动开始挖掘乌龟币。

Guardicore的研究人员通过分析样本后发现,该恶意软件的功能包括:

加密货币挖掘;

通过改写注册表运行键来保障持久性;

使用rootkit保护挖矿进程避免被终止;

使用看门狗机制确保挖矿工作持续执行。

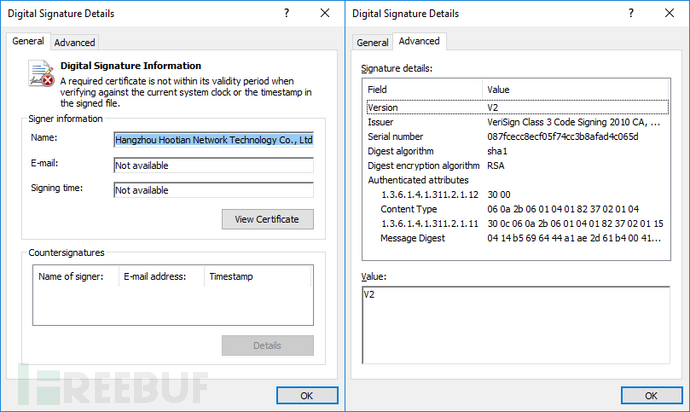

在受感染的服务器上放置的大量有效载荷中包括一个随机命名的VMProtect-obfuscated内核模式驱动程序,该程序可使其避免大多数的AV引擎检测。并且该程序还有由Verisign颁发给一家名为HangZhou Hootian Network Technology的中国公司但现已撤销的证书,目的是“保护流程并防止用户终止”。

此外,该恶意软件还包含其他rootkit功能,例如与物理硬件设备通信以及修改此特定恶意软件未使用的Windows内部进程。其内核模式驱动程序能够确保恶意软件进程不会被中断,并且该软件几乎支持从Windows 7到Windows 10的每个版本,包括测试版。

Guardicore团队为此加密劫持活动提供了一个完整的IoC列表【传送门】,包括Hash、攻击期间使用的IP地址以及挖掘池等,同时还上传了一个Powershell脚本【传送门】,用于查找Nansh0u活动在受感染机器上的残留以及检测可能受感染的服务器。

该团队还表示,此次黑客活动再次证明了普通密码仍然是当今攻击流程中最薄弱的环节。看到成千上万的服务器因简单密码而遭受暴力攻击导致损失,我们强烈建议各用户、企业以及组织机构使用强密码以及网络分段来保护其网络资产。

转自FreeBuf.COM