一项新的zero-day漏洞已被披露,可能允许攻击者劫持现有的远程桌面服务会话以获得对计算机的访问权限。

即使使用双因素身份验证(2FA)机制(如Duo Security MFA),也可以利用该漏洞绕过Windows机器的锁定屏幕。 组织可能设置的其他登录横幅也被绕过。

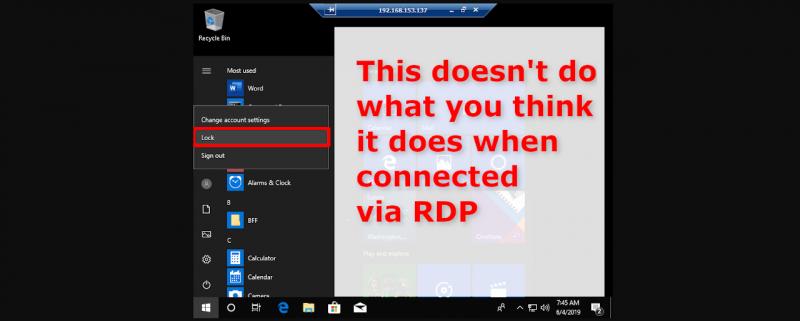

它不应该这样发生

该问题现在被跟踪为CVE-2019-9510,并被描述为使用备用路径或通道的身份验证旁路。

卡内基梅隆大学软件工程研究所(SEI)的CERT协调中心今天发布的一份建议警告说,在远程桌面会话使用NLA的最新Windows系统上,会话锁定会以意想不到的方式运行。

即使用户在RDP会话期间专门锁定Windows计算机,如果会话暂时断开连接,自动重新连接也会将会话恢复到解锁状态,“无论远程系统如何离开”。这会影响Windows 10启动版本1803和Server 2019或更新版本。

CERT / CC的漏洞分析师Will Dormann描述了以下攻击情形:

1.用户使用RDP连接到远程Windows 10 1803或Server 2019或更新的系统。

2.用户锁定远程桌面会话。

3.用户离开系统的物理附近区域用作RDP客户端

然后攻击者可以中断RDP客户端的网络连接,这将导致它自动重新连接并绕过Windows屏幕锁定。然后,这可以允许本地攻击者在远程桌面会话结束时访问未锁定的计算机。

通过中断系统的网络连接,无论远程系统是否被锁定,可以访问用作Windows RDP客户端的系统的攻击者都可以访问连接的远程系统。

Dormann告诉BleepingComputer,“它不太可能在野外被大量开发,但它绝对是一种意想不到的行为。”

CVE-2019-9510由卡内基梅隆大学SEI的Joe Tammariello发现。它的严重程度得分为4.6分(满分10分)。

微软在4月19日收到了这个问题的通知,并回复说“行为不符合Windows的Microsoft安全服务标准”。以下是完整的声明:

在调查此方案后,我们确定此行为不符合Windows的Microsoft安全服务标准。您正在观察的是Windows Server 2019,以表彰网络级别身份验证(NLA)。网络级别身份验证要求用户信用以允许连接在最早的连接阶段继续。使用这些相同的信用记录用户进入会话(或重新连接)。只要它已连接,客户端将缓存用于连接的凭据,并在需要自动重新连接时重用它们(因此它可以绕过NLA)。

BlueKeep缓解仍然很好

在发布有关BlueKeep(CVE-2019-0708)的详细信息时,微软表示,打开NLA将成为抵御利用漏洞的“可疑”恶意软件的缓解因素。

临时解决方案依赖于NLA在触发漏洞之前需要身份验证的事实,因此攻击者需要有效凭据才能访问易受攻击的系统。

即使CVE-2019-9510改变了NLA的行为,在BlueKeep(Windows 7和Server 2008)影响的系统上也看不到这种效果。 NLA仍然是一个可靠的安全功能。 此漏洞显示的是异常,管理员应该在较新版本的Windows上了解此结果。

BlueKeep是一个严重的漏洞,可能导致Windows操作系统上的远程代码执行。 它会影响远程桌面服务,这使其对部署可疑恶意软件具有吸引力。

安全研究人员已经开发出概念验证代码,网络犯罪分子也不应该远远落后,大约有一百万个系统容易受到BlueKeep的影响,并且扫描网络的情况会继续加剧。

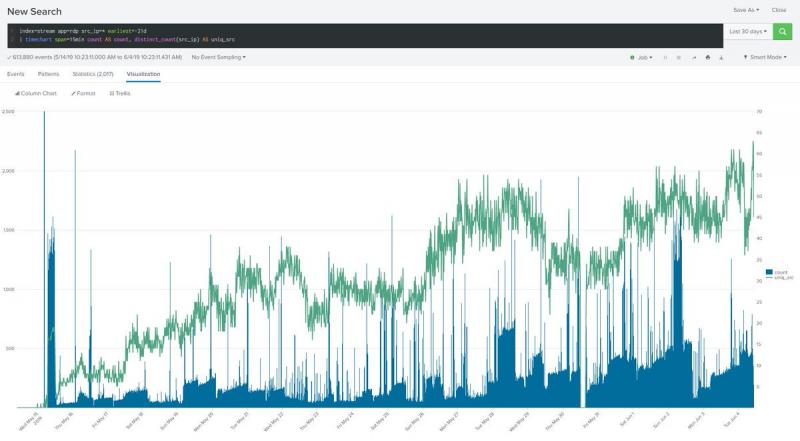

从安全研究人员Daniel Gallagher控制的RDP蜜罐收集的统计数据显示,对易受BlueKeep影响的计算机的扫描呈上升趋势。